SoC硬漏洞(附:白皮书)

2021-08-06 13:55:52 EETOPGajinder Panesar 和 Tim Ramsdale 分别是来自 Siemens EDA 和 Agile Analog 的两位专家,他们联手撰写了一份 15 页的白皮书,“ SoC 漏洞和模拟威胁的演进格局” 。接下来我们分享一些从阅读本文中学到的要点。(关注EETOP公众号,后台输入关键词:漏洞 ,获取白皮书)

一个安全前提是仅依靠软件更新来修补漏洞是不够的,因此应考虑将安全性作为硬件设计的一部分。甚至还有一个名为OpenTitan的开源项目,可帮助您为硅信任根(RoT) 芯片构建透明、高质量的参考设计和集成指南。使用基于硬件的 RoT,只能运行与已知签名进行比较的固件,从而阻止加载任何被黑固件的尝试。

黑客们变得越来越有创造力和足智多能,通过硬件测量来检查RSA算法中的密钥,,并注意到操作执行方式的微小变化,也就是侧通道攻击。下面显示的是紫色箭头的四个乘法部分,那么负尖峰是算法中的平方和模块化还原的一部分。

侧道攻击

可以通过检查以下几件事来揭示安全线索:

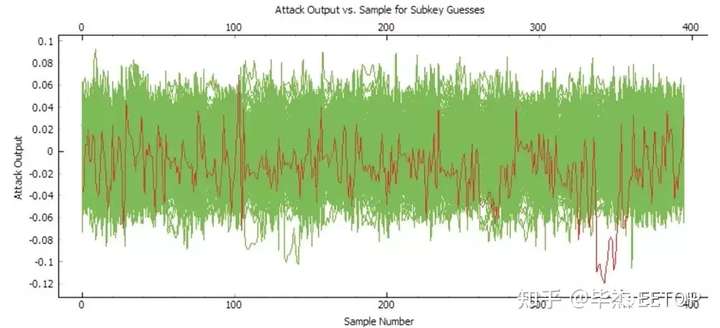

侧道攻击的另一个例子是黑客试图猜测其中一个关键字节,并且在下图的350 附近他们找到了一个正确的关键字节。

攻击输出与子密钥猜测的样本数

黑客攻击的目标包括 5G 基础设施、边缘服务器、物联网设备、云计算、自动驾驶汽车、工业机器人。黑客正在使用统计方法来衡量电子设备,为安全漏洞提供线索。一种对策是让硬件设计团队添加随机电噪声。

正如德国安全公司LevelDown所记录的那样,黑客使用的另一种技术是在特定时间点故意干扰电源,然后将存储的位翻转到不安全状态。甚至一些较旧的处理器也存在黑客使用非法操作码的漏洞,从而使处理器处于易受攻击的状态。

温度是另一种技术,攻击者可以在高于或低于指定温度的温度下运行 SoC,以改变内部状态,甚至从物理不可克隆功能 (PUF) 中提取私钥。

攻击者可能利用电源轨的电压变化,以减慢或加快逻辑,导致内部比特翻转,并达到非法状态。

如果黑客可以物理访问您的电子系统,他们通过改变占空比或引入毛刺直接控制时钟输入将改变内部逻辑。ChipWhisperer是一家拥有开源系统的公司,使用侧信道功率分析和故障注入来暴露嵌入式系统的弱点。来自 Agile Analog 的监视器

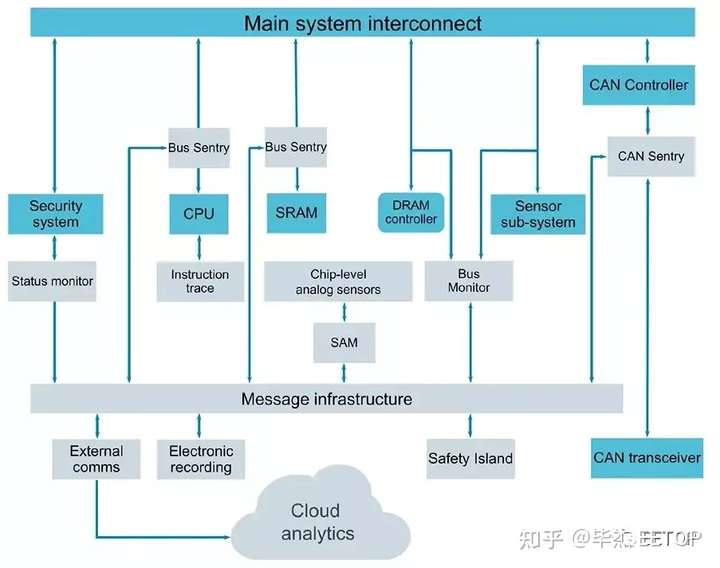

这些监视器可以感知漏洞利用,然后嵌入式分析可以报告并决定适当的安全响应。嵌入式分析和安全 IP 的组合如图所示:

嵌入式分析和安全 IP

SoC 设计的强大功能和优势正受到黑客的攻击,因此设计社区有责任采取主动措施来加强其新产品的安全级别。西门子 EDA 和 Agile Analog 创建了一个嵌入式数字和模拟硬件框架,用于检测网络威胁,并实时采取适当行动。

扫描二维码,进入或关注EETOP公众号

后台消息框输入:漏洞,获取白皮书

EETOP 官方微信

创芯大讲堂 在线教育

创芯老字号 半导体快讯

相关文章

1

1