郭光灿再破量子秘钥,潘建伟要不要给赏?

2019-04-11 09:36:14 原创物理研究国内科普平台DeepThch深科技将此消息用中文公布,引起舆论哗然。量子技术专家们多年一直宣称的,量子加密不可破解的神话破灭。公众发现他们多年来一直被蒙在鼓里,于是质疑声响彻云霄。潘建伟团队五人不得不破例发表声明,为量子通讯工程进行辩护,同时悬赏100万元人民币,寻求量子秘钥破解者。

潘建伟等的辩解尚余音绕梁,又有网友又抖出更大的新闻。据知内情者向笔者爆料,以中国科技大学郭光灿院士为首的研究团队,2018年12月28日在世界著名杂志《应用物理评论》(Physical Review Applied)上在发表文章称,他们发现了量子通讯门控模式单光子探测器的一种潜在漏洞,可以有效地控制该探测器的相应,获取了全部的密钥信息,但不被通讯方察觉。

这个实验可比上海交大的实验厉害多了!金贤敏实验组只获取了60%的秘钥,而且容易被发觉。郭光灿实验组却是获取全部秘钥,完全不被发觉。这就像好莱坞电影《惊天魔盗团》的量子通讯板,将再次挑逗国人的神经。

为了核实这件事,笔者找在网上找到郭光灿等发表的英文原文,细读之后发现知情者所言完全属实。郭光灿实验组文章的题目是:利用单光子探测器的雪崩过渡区对量子秘钥分发的黑客攻击。英文题目和作者截图如下:

文摘截图如下:

文摘大意是:雪崩光电二极管单光子探测器是量子密钥分配系统中应用最为广泛的关键器件。在门控模式下通过增加门来获得高雪崩增益,通过移去门来抑制雪崩。在增加和移去的过程中,必然存在雪崩过渡区。我们对这个区的特性进行了实验研究,包括商用单光子探测器和高速单光子探测器,然后提出了一种过渡区攻击来控制检测器。在入侵即插即用量子密钥分配系统实验中,窃密者引入了不到0.5%的量子比特误码率,几乎没有留下任何窃密者的痕迹,包括光电流和后脉冲几率的痕迹。

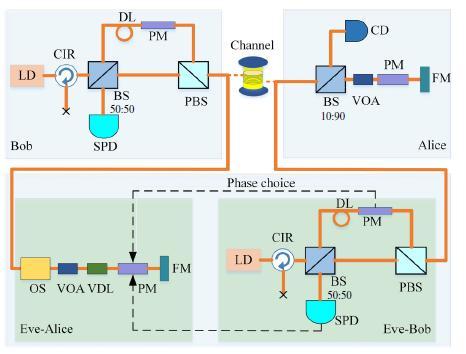

郭光灿攻击实验图:上部是量子秘钥分发部分,下部是窃密者插入部分。

现在问题来了,上海交大实验攻击的是光子秘钥的发射端。潘建伟等在他们的辩解文中说,与上海交大实验类似的攻击模式二十年前就已经提出来。只要在光子发射端加强光学防护,就可以隔离这种攻击。在量子通讯京沪干线上,他们已经这样做了,因此不存在安全隐患。

然而,郭光灿实验组的攻击方案是2018年12月发表的,与上海交大实验的方法不一样。量子通讯京沪干线2016年就建成了,不可能考虑到这种攻击。潘建伟有可能在几个月的时间内,建立防范措施,避免郭光灿实验组的攻击方案吗?

如果没有,就意味着量子通讯的京沪干线和武合干线可以被攻破。如果有黑客看到这种攻击方案,对二者进行攻击,窃取了秘钥,就可能根本不被发现。

那么,潘建伟是不是应该兑现承诺,给郭光灿实验组发赏100万呢?

潘建伟与郭光灿同是中科大物理系教授,潘建伟等实际上知道郭光灿发表的这篇文章。但他们在2019年3月14日的辩解文中,仍然口口声声地说,量子通讯的安全性在理论上是被严格证明的,是绝对没有问题的。如果安全性没有问题,这么昨天来一个攻击,今天来一个破解,把秘钥全部盗走,发送者却全然不知呢?

关键词: 原创物理研究